黑客借助开源游戏引擎Godot散布恶意脚本,已有超过1.7万台设备中招。这种恶意脚本难以被安全软件识别,情况确实让人忧虑。这种行为背后潜藏着极大的安全风险,对多个平台上的众多用户构成了潜在威胁。

黑客攻击手段

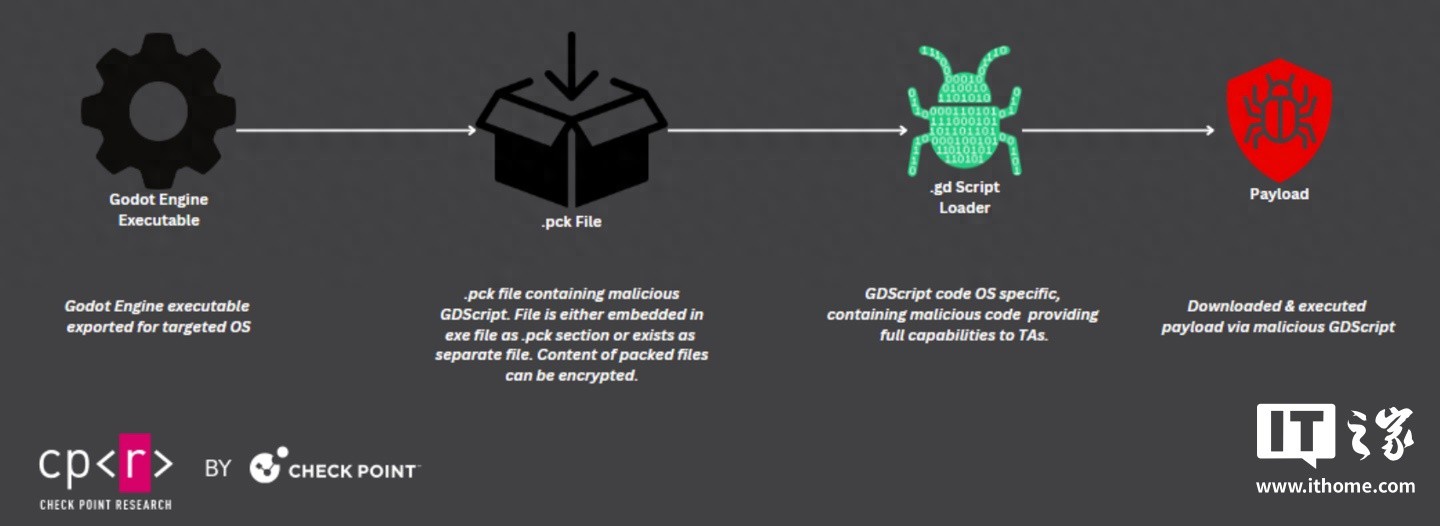

黑客主要借助Godot引擎的脚本语言进行非法活动。他们在多个平台上创建了仿冒的游戏代码库,这些库是攻击的起点。众多开发者可能被这些代码库误导,下载了包含恶意脚本的PCK文件。目前已知大约有200个这样的库。此外,这种攻击跨越了多个平台,影响范围极广。跨平台特性使得受影响的用户数量增加,无论是Windows、Linux还是macOS用户,都面临着风险。

报告详尽说明,这些黑客擅长隐藏自己,他们将有害的脚本巧妙地嵌入游戏文件之中。这种隐蔽手段让常规的检测手段难以察觉,进而提升了检测的复杂性。因此,黑客得以更广泛地传播恶意脚本。

感染设备数量

已有1.7万台设备受到侵害,这个数字不容忽视。每一个数字背后,都代表着可能受到影响的1.7万人。这些人可能是玩家,也可能是游戏开发者。他们的设备被植入恶意软件,这不仅威胁到他们的隐私,也对设备安全构成了严重隐患。

这1.7万是已知的数量,实际上可能还有更多。很多安全软件都无法识别这些恶意脚本。未能被发现意味着它们仍在扩散,未来可能会有更多设备遭受感染。对众多使用多平台服务的用户来说,这无疑是个令人担忧的问题。

波及潜在用户

至少有120万用户可能受到影响,这个数字相当可观。这些人主要是用Godot引擎制作游戏的人。他们很可能在不知情中变成了攻击的对象。黑客攻击该引擎的方法是利用了引擎自身的特性。

在游戏开发阶段,潜在用户很容易被那些隐藏着恶意的仿冒代码库所骗。为了获取代码资源,他们可能会下载这些文件,结果却遭到了攻击。这种情况让Godot的开发者们感到非常不安,他们不知道自己何时会遭受同样的攻击。

安全公司应对

CheckPoint这家安全企业发现了该问题,并向公众发布了相关报告以警示。这标志着他们在安全漏洞检测方面的又一成果。公司正致力于增强其安全软件对这类恶意脚本的识别能力。目前他们已识别出200个相关仓库,这只是个开端,未来还将继续调查恶意脚本的源头及其传播路径。

然而现状是,他们的常规安全防护似乎显得不够及时。当许多安全软件无法识别恶意脚本时,就需要更高级的检测技术和方法。安全公司的职责颇为重大,他们需要保护那些面临威胁的众多用户。

Godot回应有限

Rémi表示,Godot游戏引擎的维护和安全团队发现,该脚本的影响并不大。他认为黑客的传播手段相当复杂,需要误导用户下载经过篡改的运行库文件,而且还要将运行库文件与PCK文件置于同一文件夹,并启动它们,设备才会被感染。

尽管他们觉得这并非黑客的首选手段,但这并不意味着可以置之不理。实际上,已有1.7万设备遭受了感染,而且还有众多用户面临风险。他们理应更加关注这个问题,而非草率地认为影响不大。

用户防范建议

用户在使用过程中,应对来源不明的游戏代码库提高警觉。特别是那些看似仿冒的仓库,切勿随意下载其中的内容。尤其是PCK文件,它通常是恶意脚本传播的常用手段。无论是开发Godot引擎还是游戏,务必通过正规渠道获取所需资源。

这里我想请教大家,面对安全软件有时难以抵挡恶意脚本的问题,大家在获取游戏资源时都采取了哪些谨慎措施?期待大家的热情讨论,同时欢迎点赞和转发这篇文章,让更多的人认识到这一潜在风险。